مواد

اس مضمون میں: کمانڈ سائٹ حوالہ جات کا استعمال کرتے ہوئے زینمپ کا استعمال

کیا آپ تھوڑی پریشان ہیں کہ آپ کے نیٹ ورک یا آپ کی کمپنی کے نیٹ ورک میں سکیورٹی کے سوراخ ہیں؟ ایک نیٹ ورک اس وقت سے محفوظ ہے جب کوئی بھی مدعو کیے بغیر داخل نہیں ہوسکتا ہے۔ یہ نیٹ ورک کی حفاظت کا ایک بنیادی پہلو ہے۔ اس بات کو یقینی بنانے کے ل there ، ایک مفت ٹول موجود ہے: Nmap ("نیٹ ورک میپر" کے لئے)۔ یہ ٹول غلط اور اس بات کا پتہ لگانے کے ل your آپ کے ہارڈ ویئر اور آپ کے کنکشن کا جائزہ لیتے ہیں۔ لہذا ، یہ استعمال شدہ بندرگاہوں کا آڈٹ کرتا ہے یا نہیں ، یہ فائر والز وغیرہ کی جانچ کرتا ہے۔ نیٹ ورک سیکیورٹی کے ماہرین روزانہ اس آلے کا استعمال کرتے ہیں ، لیکن آپ ہماری سفارشات پر عمل کرکے ایسا ہی کرسکتے ہیں جو فوری طور پر مرحلہ 1 میں شروع ہوتا ہے۔

مراحل

طریقہ 1 زینمپ کا استعمال کرتے ہوئے

-

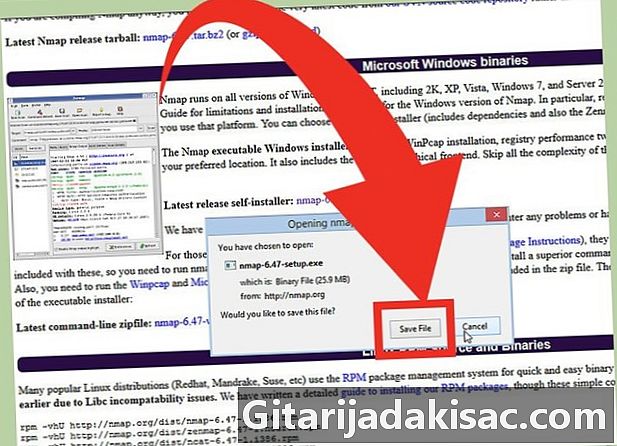

Nmap انسٹالر ڈاؤن لوڈ کریں۔ یہ ڈویلپر کی ویب سائٹ پر مفت دستیاب ہے۔ ڈویلپر کی سائٹ پر کسی پروگرام کی تلاش میں جانا ہمیشہ بہتر ہے ، لہذا ہم وائرس جیسے بہت سے ناخوشگوار حیرتوں سے بچ جاتے ہیں۔ Nmap انسٹالر کو ڈاؤن لوڈ کرکے ، آپ زینمپ ، Nmap کے گرافیکل انٹرفیس کو بھی لوڈ کریں گے ، جو ناقص کنٹرول کمانڈ والے افراد کے لئے زیادہ آسان ہے۔- زینمپ ونڈوز ، لینکس اور میک OS X کے لئے دستیاب ہے۔ Nmap سائٹ پر ، آپ کو ان آپریٹنگ سسٹم میں سے ہر ایک کی تمام فائلیں مل جائیں گی۔

-

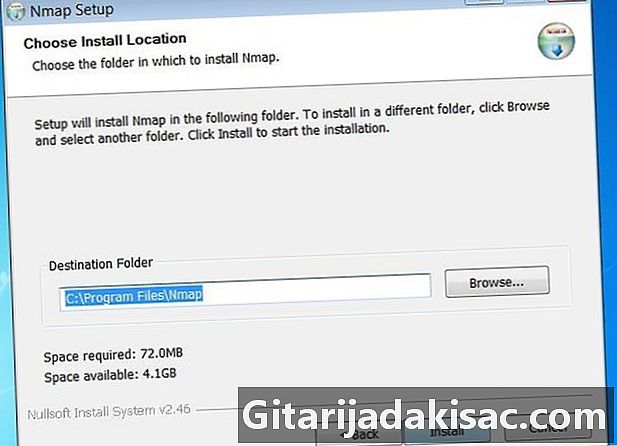

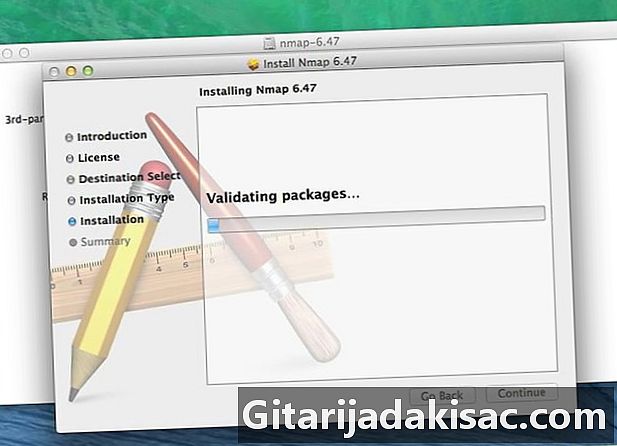

Nmap انسٹال کریں۔ ایک بار بھری ہوئی انسٹالر چلائیں۔ آپ سے ان اجزاء کو منتخب کرنے کے لئے کہا جائے گا جو آپ انسٹال کرنا چاہتے ہیں۔ اگر آپ Nmap کی مطابقت سے فائدہ اٹھانا چاہتے ہیں تو ، ہم آپ کو مشورہ دیتے ہیں کہ کسی بھی چیز کو ختم نہ کریں۔ بے خوف رہو! Nmap کوئی ایڈویئر یا اسپائی ویئر نصب نہیں کرے گا۔ -

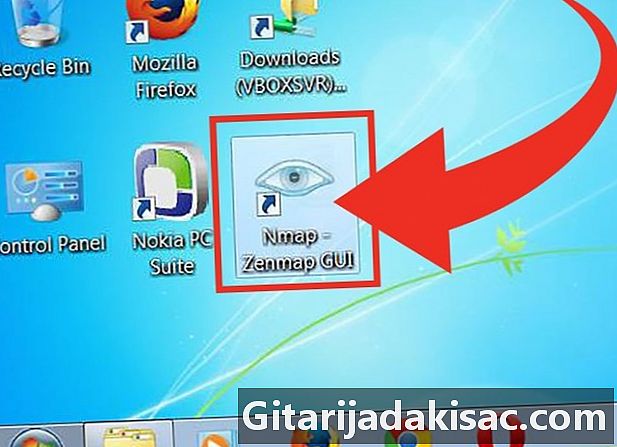

گرافیکل انٹرفیس "Nmap - Zenmap" چلائیں۔ اگر آپ نے پہلے سے طے شدہ ترتیبات کو چھو نہیں لیا ہے تو ، آپ کو ڈیسک ٹاپ پر ایک آئکن دیکھنا چاہئے۔ بصورت دیگر ، مینو میں دیکھیں آغاز. پروگرام کو شروع کرنے کے لئے زینمپ کھولنا ہی کافی ہے۔ -

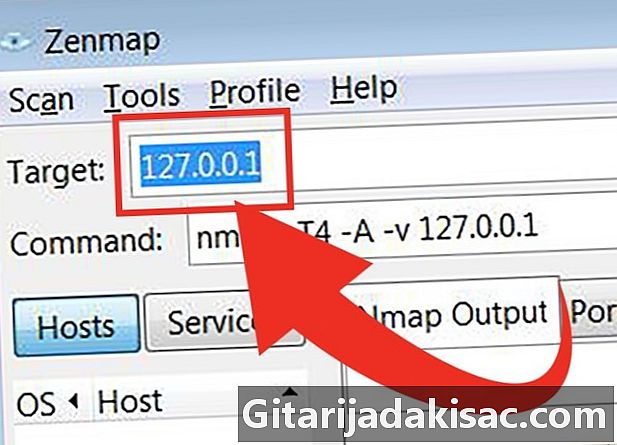

ہدف درج کریں جو اسکین کے لئے معاون ہے۔ زینمپ آپ کو آسانی سے اسکین لانچ کرنے کی سہولت دیتا ہے۔ پہلا قدم ہدف کا انتخاب کرنا ہے ، یعنی انٹرنیٹ ایڈریس۔ آپ ایک ڈومین نام (مثال کے طور پر ڈاٹ کام) ، ایک IP پتہ (جیسے 127.0.0.1) ، ایک نیٹ ورک کا پتہ (جیسے 192.168.1.0/24) ، یا ان پتوں سے کوئی مجموعہ درج کرسکتے ہیں۔ .- منتخب کردہ ہدف اور شدت پر منحصر ہے ، آپ کا Nmap اسکین آپ کے ISP (انٹرنیٹ سروس فراہم کنندہ) کی طرف سے ردعمل کا سبب بن سکتا ہے کیونکہ آپ خطرناک پانی میں داخل ہو رہے ہیں۔ کسی بھی اسکین سے پہلے ، چیک کریں کہ آپ جو کچھ کررہے ہیں وہ غیر قانونی نہیں ہے اور آپ کے آئی ایس پی کے قواعد و ضوابط کی خلاف ورزی نہیں کرتا ہے۔ یہ تب لاگو ہوتا ہے جب آپ کا ہدف ایک پتہ ہے جس کا آپ سے تعلق نہیں ہے۔

-

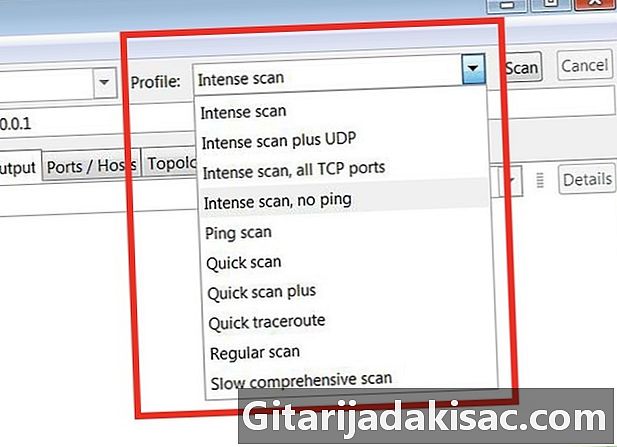

ایک ڈوڈٹ پروفائل منتخب کریں۔ بذریعہ پروفائل ، ہمارا مطلب ہے پہلے سے طے شدہ آڈٹ جو بڑی تعداد کی توقعات پر پورا اترتے ہیں۔ اس طرح ، ہم کمانڈ پرامپٹ میں ایک پیچیدہ اور لمبی پیرامیٹر سیٹنگ سے پریشان نہیں ہوتے ہیں۔ آپ کی ضروریات کے مطابق ہونے والا پروفائل منتخب کریں:- شدید اسکین ("انتہائی آڈٹ") - یہ ایک مکمل آڈٹ ہے جو آپریٹنگ سسٹم ، اس کے ورژن ، ڈیٹا پیکٹ ، اسکرپٹ اسکین کے ذریعہ لیا ہوا راستہ ("ٹریسروٹ") کا جائزہ لیتا ہے۔ ڈیٹا بھیجنا شدید ہے ، جارحانہ حد تک محدود ہے ، اور یہ ، طویل عرصے تک۔ اس امتحان کو بہت ہی دخل اندازی (ISP یا ہدف کا ممکنہ رد عمل) سمجھا جاتا ہے۔

- پنگ اسکین ("پنگ آڈٹ") - یہ تفصیلات اس بات کا تعین کرنے کی اجازت دیتی ہے کہ آیا میزبان آن لائن ہیں اور ڈیٹا کے بہاؤ کو ختم کرنے کی پیمائش کرسکتے ہیں۔ یہ کسی بھی بندرگاہ کو اسکین نہیں کرتا ہے۔

- فوری اسکین - یہ ایک واحد منتخب بندرگاہوں کے وقفے وقفے سے پیکٹوں کی بڑے پیمانے پر ترسیل کے ذریعہ جلد تجزیہ کرنے کی ترتیب ہے۔

- باقاعدہ اسکین ("کلاسیکی آڈٹ") - یہ بنیادی ترتیب ہے۔ یہ آسانی سے پنگ (ملی سیکنڈ میں) لوٹائے گا اور ہدف کی کھلی بندرگاہوں کی اطلاع دے گا۔

-

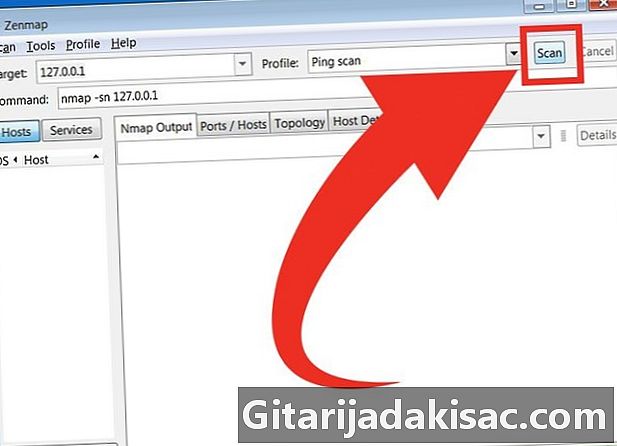

پر کلک کریں سکین امتحان شروع کرنے کے لئے. نتائج ٹیب کے نیچے ظاہر ہوں گے Nmap آؤٹ پٹ. مطالعہ کی مدت منتخب کردہ پروفائل ، ہدف کی جغرافیائی فاصلہ اور اس کے نیٹ ورک کی ساخت کے مطابق مختلف ہوتی ہے۔ -

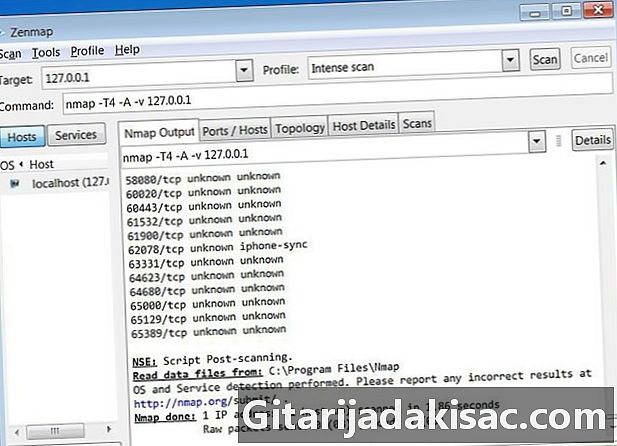

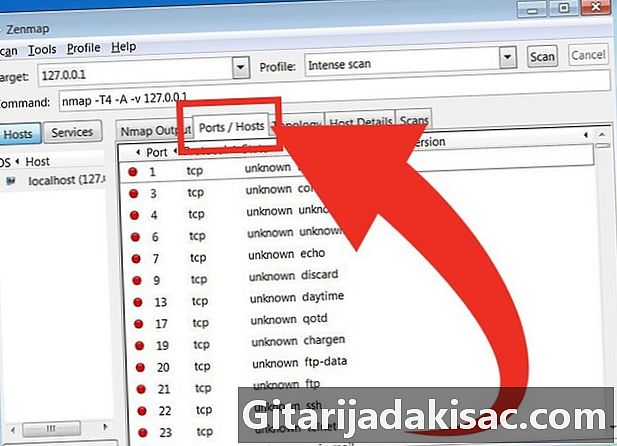

نتائج پڑھیں۔ آڈٹ مکمل ہونے کے بعد ، آپ دیکھیں گے Nmap ہو گیا (Nmap مکمل) ٹیب سے منسلک صفحے کے نیچے Nmap آؤٹ پٹ. درخواست کے جائزے پر انحصار کرتے ہوئے ، آپ کے نتائج ظاہر کیے جاتے ہیں۔ وہاں ، بالکل ظاہر ہیں تمام نتائج ، بغیر کسی امتیاز کے۔ اگر آپ روبرکس کے ذریعہ نتائج چاہتے ہیں تو ، آپ کو دیگر ٹیبز استعمال کرنا ہوں گی ، جن میں سے:- بندرگاہیں / میزبان (PortsHôtes) - اس ٹیب کے تحت ، آپ کو بندرگاہوں کے معائنے ، اور متعلقہ خدمات کے نتیجے میں ملنے والی معلومات ملیں گی۔

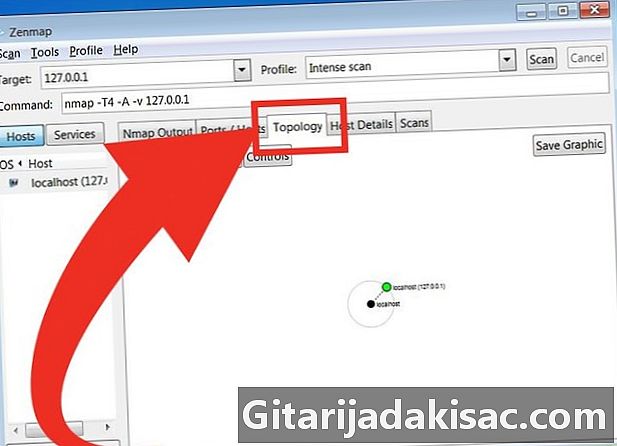

- ٹوپولوجی (نیٹ ورک ٹوپولوجی) - یہ ٹیب ٹیسٹ کے دوران لیا گیا "راہ" کا گراف دکھاتا ہے۔ اس کے بعد آپ ہدف تک پہنچنے کے لئے راستے میں درپیش نوڈس کو دیکھ پائیں گے۔

- میزبان کی تفصیلات (ناشتا / تفصیلات) - یہ ٹیب ہدف ، بندرگاہوں کی تعداد ، IP پتے ، ڈومین کے نام ، آپریٹنگ سسٹم ...

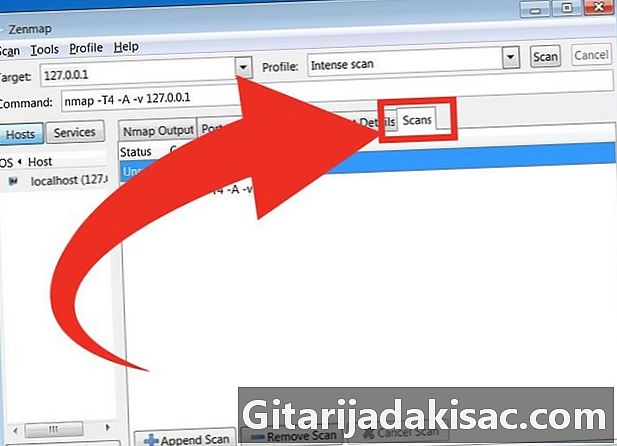

- اسکین کرتا ہے - اس ٹیب میں ، آپ گذشتہ امتحانات کے دوران وہ تمام احکام پڑھ سکیں گے جو آپ نے ٹائپ کیں۔ اس طرح ، آپ اس کے مطابق ترتیبات کو تبدیل کرکے ایک نیا ٹیسٹ جلدی سے دوبارہ شروع کرسکتے ہیں۔

- بندرگاہیں / میزبان (PortsHôtes) - اس ٹیب کے تحت ، آپ کو بندرگاہوں کے معائنے ، اور متعلقہ خدمات کے نتیجے میں ملنے والی معلومات ملیں گی۔

طریقہ 2 کمانڈ پرامپٹ کا استعمال کرنا

- Nmap انسٹال کریں۔ اس سے پہلے کہ آپ Nmap استعمال کریں ، آپ کو اسے اپنے آپریٹنگ سسٹم کی کمانڈ لائن سے لانچ کرنے کے لئے انسٹال کرنا ہوگا۔ Nmap آپ کی ہارڈ ڈسک پر تھوڑی سی جگہ لیتا ہے اور یہ مفت (ڈویلپر کی سائٹ پر لوڈ کرنے کے لئے) ہے۔ آپریٹنگ سسٹم کے مطابق ہدایات یہ ہیں جو آپ کا ہے:

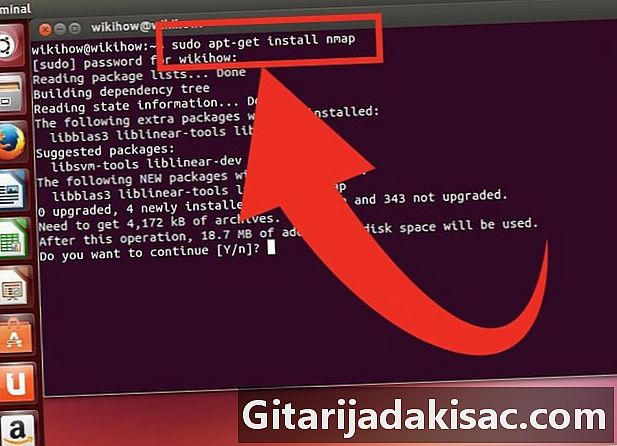

- لینکس - اے پی ٹی کے ذخیرے سے Nmap ڈاؤن لوڈ کریں اور اسے انسٹال کریں۔ Nmap بیشتر بڑے لینکس ذخیروں پر دستیاب ہے۔ ایسا کرنے کے ل your ، اپنی تقسیم سے متعلق کمانڈ درج کریں:

- ریڈ ہیٹ ، فیڈورا ، سوس کے لئے

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 بٹس) یاrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 بٹس) - دبیان ، اوبنٹو کے لئے

sudo apt-get nmap انسٹال کریں

- ریڈ ہیٹ ، فیڈورا ، سوس کے لئے

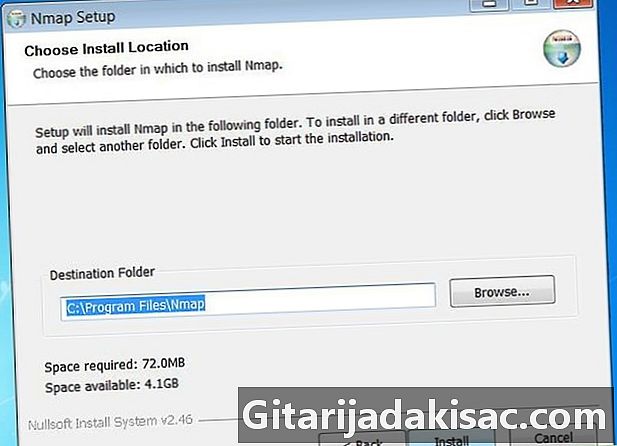

- ونڈوز - Nmap انسٹالر ڈاؤن لوڈ کریں۔ یہ ڈویلپر کی ویب سائٹ پر مفت ہے۔ ڈویلپر کی سائٹ پر کسی پروگرام کی تلاش میں جانا ہمیشہ بہتر ہے ، لہذا ہم وائرس جیسے بہت سے ناخوشگوار حیرتوں سے بچ جاتے ہیں۔ انسٹالر آپ کو Nmap کے آن لائن کمانڈ ٹولس کو فوری طور پر انسٹال کرنے کی اجازت دیتا ہے بغیر درست فولڈر کو ڈیکپریس کرنے کی فکر کئے۔

- اگر آپ زینمپ GUI نہیں چاہتے ہیں تو ، تنصیب کے دوران صرف ایک باکس کو غیر چیک کریں۔

- میک OS X - Nmap ڈسک کی تصویر ڈاؤن لوڈ کریں. یہ ڈویلپر کی ویب سائٹ پر مفت ہے۔ ڈویلپر کی سائٹ پر کسی پروگرام کی تلاش میں جانا ہمیشہ بہتر ہے ، لہذا ہم وائرس جیسے بہت سے ناخوشگوار حیرتوں سے بچ جاتے ہیں۔ Nmap صاف اور آسانی سے انسٹال کرنے کے لئے بلٹ ان انسٹالر کا استعمال کریں۔ Nmap صرف OS X 10.6 یا بعد میں چلتی ہے۔

- لینکس - اے پی ٹی کے ذخیرے سے Nmap ڈاؤن لوڈ کریں اور اسے انسٹال کریں۔ Nmap بیشتر بڑے لینکس ذخیروں پر دستیاب ہے۔ ایسا کرنے کے ل your ، اپنی تقسیم سے متعلق کمانڈ درج کریں:

- اپنے کمانڈ پرامپٹ کو کھولیں۔ Nmap کمانڈ کمانڈ پرامپٹ میں ٹائپ کیے جاتے ہیں ، اور نتائج آپ کے ساتھ ہوتے ہی ظاہر ہوتے ہیں۔ لاڈیٹ کو متغیر کے ذریعہ تبدیل کیا جاسکتا ہے۔ آپ کسی بھی ڈائرکٹری سے آڈٹ چلا سکتے ہیں۔

- لینکس اگر آپ لینکس کی تقسیم کے لئے GUI استعمال کررہے ہیں تو ٹرمینل کھولیں۔ ٹرمینل کی جگہ تقسیم کے لحاظ سے مختلف ہوتی ہے۔

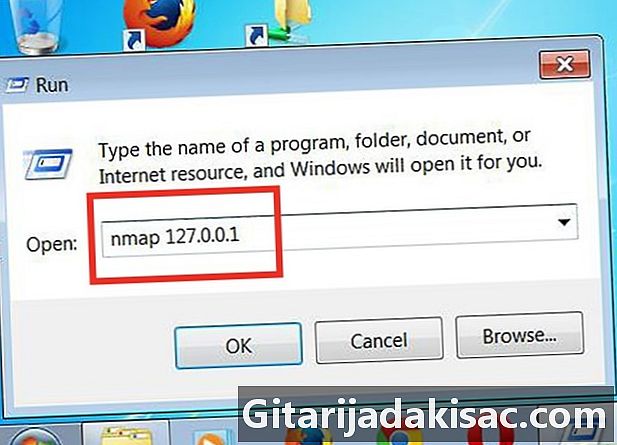

- ونڈوز - تکلیف ایک ساتھ دبانے سے کی گئی ہے ونڈوز اور رابطے R، پھر آپ ٹائپ کریں CMD میدان میں انجام. ونڈوز 8 میں ، آپ کو بیک وقت کلید دبانی ہوگی ونڈوز اور رابطے X، پھر منتخب کریں کمانڈ پرامپٹ مینو میں آپ کسی بھی ڈائرکٹری سے Nmap آڈٹ چلا سکتے ہیں۔

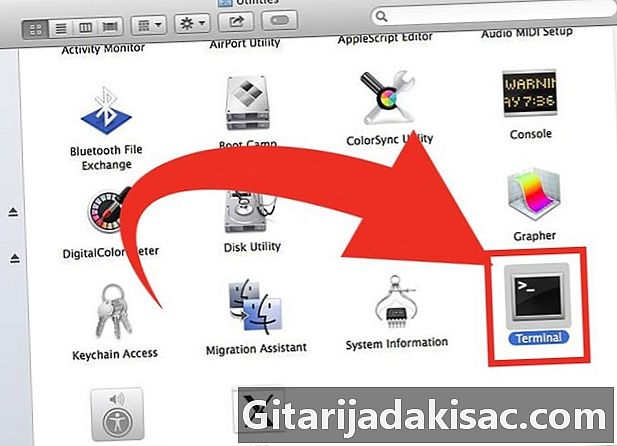

- میک OS X - کھلی صارف ٹرمینل سب فولڈر میں واقع ہے افادیت فائل کی ایپلی کیشنز.

- لینکس اگر آپ لینکس کی تقسیم کے لئے GUI استعمال کررہے ہیں تو ٹرمینل کھولیں۔ ٹرمینل کی جگہ تقسیم کے لحاظ سے مختلف ہوتی ہے۔

-

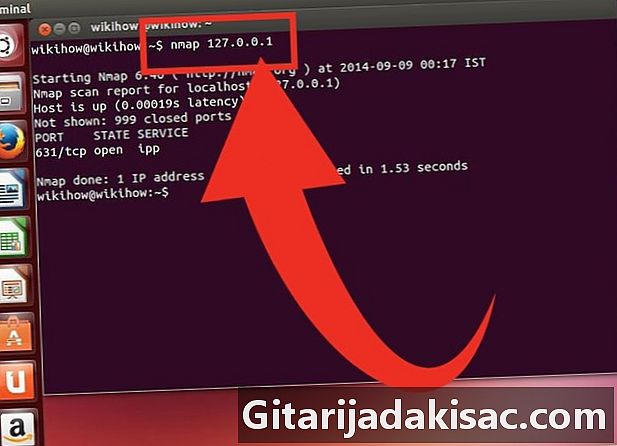

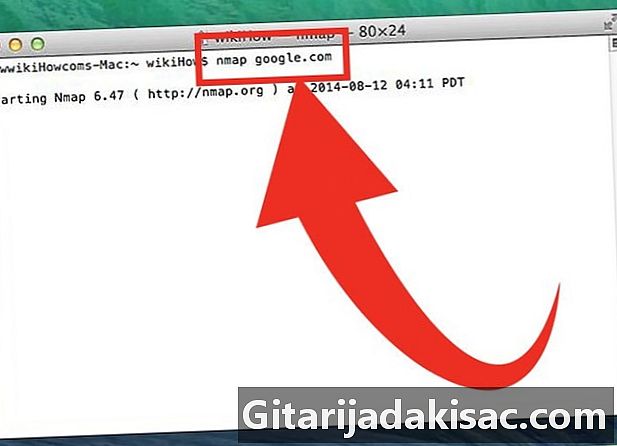

اپنے ہدف کی بندرگاہوں کا آڈٹ چلائیں۔ کلاسیکی آڈٹ شروع کرنے کے لئے ، ٹائپ کریںnmap. آپ ہدف کو پنگ دے کر اس کی بندرگاہوں کی جانچ کریں گے۔ اس طرح کا آڈٹ بہت جلد دیکھا جاتا ہے۔ رپورٹ اسکرین پر آویزاں ہوگی۔ سب کچھ دیکھنے کے ل You آپ کو سکرول بار (دائیں) کے ساتھ کھیلنا ہے۔- آپ کے منتخب کردہ ہدف اور پول کی شدت (ہر ملی سیکنڈ میں بھیجے جانے والے پیکٹوں کی مقدار) پر منحصر ہے ، آپ کا Nmap آڈٹ آپ کے ISP (انٹرنیٹ رسائی فراہم کنندہ) کی طرف سے ردعمل کا سبب بن سکتا ہے ، کیونکہ آپ خطرناک پانیوں میں وہاں داخل ہوجاتے ہیں۔ کسی بھی اسکین سے پہلے ، چیک کریں کہ آپ جو کچھ کررہے ہیں وہ غیر قانونی نہیں ہے اور آپ کے آئی ایس پی کے قواعد و ضوابط کی خلاف ورزی نہیں کرتا ہے۔ یہ تب لاگو ہوتا ہے جب آپ کا ہدف ایک پتہ ہے جس کا آپ سے تعلق نہیں ہے۔

-

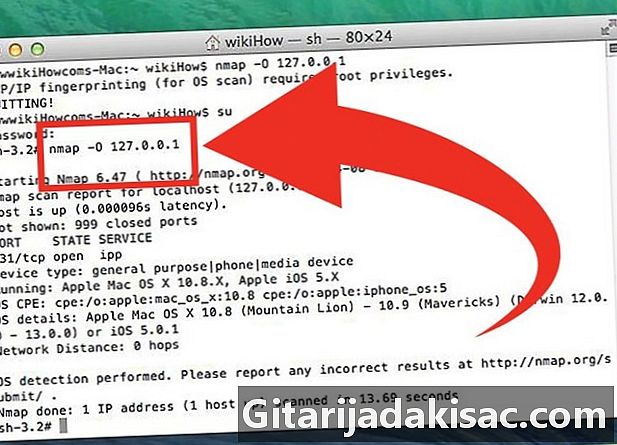

اپنے اصل آڈٹ میں ترمیم کریں۔ طالب علم کے پیرامیٹرز میں ترمیم کرنے کے لئے کمانڈ پرامپٹ میں ٹائپ کی جاسکتی ہیں۔ آپ کے پاس یا تو مزید تفصیلات ہوں گی یا اس سے بھی کم۔ متغیرات کو تبدیل کرنے سے طالب علم کی مداخلت کی سطح کو بدل جاتا ہے۔ جب تک آپ اسے ایک جگہ سے الگ کرتے ہو آپ ایک کے بعد کئی متغیرات ٹائپ کرسکتے ہیں۔ انہیں ہدف سے پہلے رکھا گیا ہے ، جیسا کہ:nmap.- -sS - یہ ایک SYN امتحان (نیم کھلا) کے لئے ترتیب ہے۔ یہ کلاسک آڈٹ کے مقابلے میں کم دخل اندازی کرنے والا (اور اس وجہ سے کم پتہ لگانے والا) ہے ، لیکن اس میں زیادہ وقت لگتا ہے۔ آج ، بہت سارے فائر وال ٹائپ امتحانات کا پتہ لگانے کے اہل ہیں -sS.

- -sn - یہ ایک پنگ کے لئے ترتیب ہے. لاڈٹ پورٹس غیر فعال ہیں اور آپ کو معلوم ہوگا کہ آپ کا میزبان آن لائن ہے یا نہیں۔

- -O - یہ آپریٹنگ سسٹم کا تعین کرنے کی ترتیب ہے۔ اس طرح ، آپ اپنے ہدف کا آپریٹنگ سسٹم جان لیں گے۔

- -A - یہ متغیر کچھ عام آڈٹ کو متحرک کرتا ہے: آپریٹنگ سسٹم کا پتہ لگانے ، آپریٹنگ سسٹم کے ورژن کا پتہ لگانے ، اسکرپٹ اسکیننگ اور ادھار راستہ۔

- -F - اس متغیر کے ساتھ ، آپ «تیز رفتار» وضع میں ہیں ، درخواست گزار بندرگاہوں کی تعداد کم کردی گئی ہے۔

- -v - یہ متغیر آپ کو زیادہ سے زیادہ معلومات حاصل کرنے کی اجازت دیتا ہے ، اور اس طرح مزید گہری تجزیہ کرنے کے قابل ہوجاتا ہے۔

-

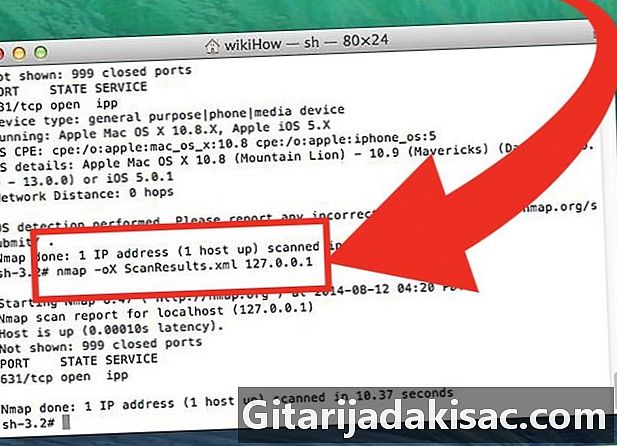

اپنی رپورٹ کو بطور XML فائل میں ترمیم کریں۔ نتائج کو XML فائل کے طور پر ایڈٹ کیا جاسکتا ہے جسے انٹرنیٹ کے کسی بھی براؤزر کے ذریعہ پڑھا جاسکتا ہے۔ اس کے لئے ، پیرامیٹر کے دوران متغیر کی ترتیب کے لئے استعمال کرنا ضروری ہے -oX، اور اگر آپ اس کا نام فوری طور پر رکھنا چاہتے ہیں تو ، درج ذیل کمانڈ کا استعمال کریں:nmap -oX سکین کے نتائج. xml.- یہ XML فائل جہاں چاہیں اور جہاں بھی ہو محفوظ کی جاسکتی ہے۔